智能情趣玩具的安全性分析(技术长文慎入)

2021/3/31 16:22:30

随着物联网(IoT)技术快速发展,市场上出现各类智能情趣玩具,这些设备处理的数据的安全性开始引起大众关注。

因为新冠疫情居家隔离带来的疏离感,全球各个国家性玩具销量迅速增长。

但是和其他物联网智能设备一样,具有联网功能的情趣玩具也可能会有隐私信息泄露风险。

漏洞可能允许攻击者在设备上执行恶意代码,或者将其锁定,从而阻止用户向玩具发送任何命令。实际上,已经出现过涉及类似的真实案例(黑客攻击智能情趣用品:Your cock is mine now)

智能性玩具的特点

智能情趣玩具有许多功能:通过Internet进行远程控制,群聊,图片,视频会议,与歌曲或有声读物的同步,以及与智能助手连接的功能。

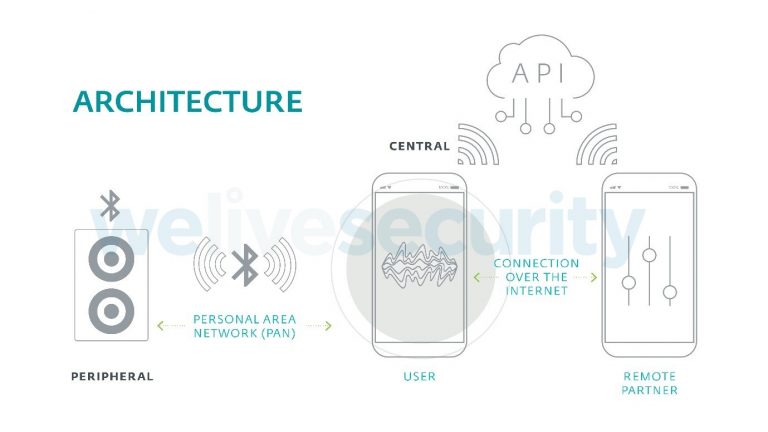

在架构方面,大多数这些设备都可以通过智能手机上安装的应用程序通过低功耗蓝牙(BLE)进行控制。这个应用程序可以在设备上进行各项参数设置,并控制用户的身份验证过程。

情趣玩具连接到云服务器,服务器存储用户的各类相关信息。云服务链接情趣玩具用户之间聊天,视频和文件传输等功能,甚至可以将设备的控制权限授权给远程的另一个用户。

图1.智能性玩具的体系结构

这种体系结构中有几个环节可能存在风险,被攻击者利用窃取通信数据:拦截控制应用程序与设备之间,应用程序与云服务器之间,远程s设备与云服务器之间的通信,或直接攻击云服务器。

尽管开发人员已经对通信连接进行了多重安全审查,但调查表明,有一些设备还是存在漏洞,威胁到数据的安全性,甚至用户的隐私信息。

为什么在情趣玩具方面,安全性如此重要?

可以想象,情趣玩具处理的信息极为敏感性:私密的照片和视频,姓名,性取向或性伴侣的名单,有关设备使用的信息–如果这些信息泄露,可能会给您巨大的困扰甚至损失。

所以如果黑客通过攻击手段,控制了这些情趣玩具应用,窃取到用户的私密信息,还可能出现新的性侵犯形式。

除了担心隐私外,智能性玩具也可能受到常规形式的网络攻击。

比如利用应用程序中的漏洞,攻击者可以发起DoS(拒绝服务)攻击,导致无法控制玩具,或者执行恶意软件,甚至是故意修改参数,对用户造成身体伤害(例如设备过热)。

最后,如果攻击者未经同意就能够控制该情趣玩具,并发送指令到该设备,将会带来什么后果?

通过情趣玩具的对人造成的侵犯是否构成犯罪,可能导致性侵犯指控?

两款情趣智能设备的安全性评估

这项研究的目的是确定为控制主要性娱乐设备品牌销售的最受欢迎模型而创建的Android应用程序的安全级别,并确定它们在多大程度上确保用户数据的机密性。该分析基于两个模型:Lovense的Max和We-Vibe Jive。

以下各节详细介绍了我们为每个应用程序和设备发现的一些安全问题。两位开发人员都收到了有关该漏洞的详细报告以及如何修复这些漏洞的建议。在本文发布时,所有漏洞已得到解决。我们要感谢WOW Tech Group和Lovense在处理所报告问题方面的合作。

蓝牙(BLE)连接

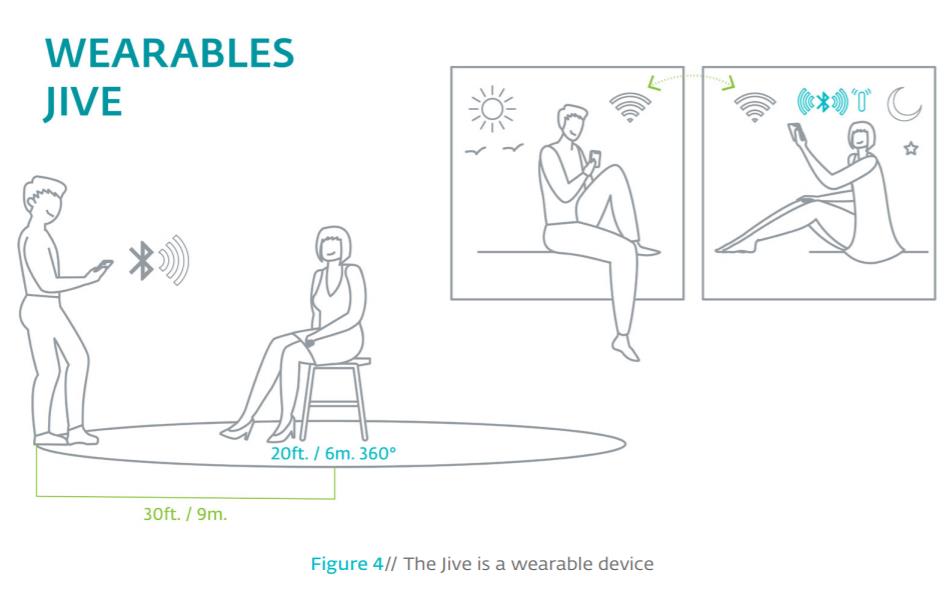

由于在此协议中外围设备需要不断地宣布其连接,以便用户可以连接到它,因此任何人都可以使用简单的蓝牙扫描仪在附近找到这些设备。

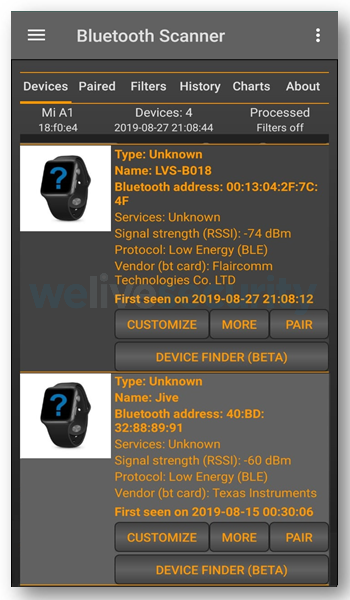

图2.通过蓝牙扫描仪发现附近可用的性玩具

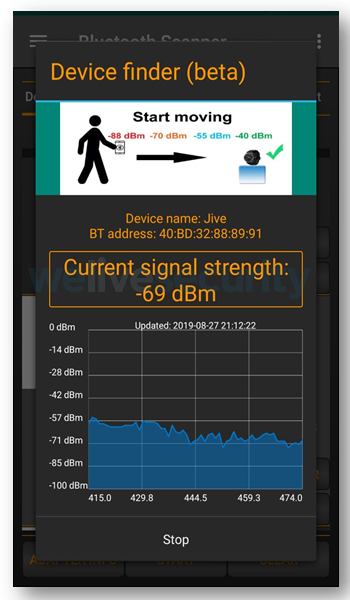

图2显示了使用移动蓝牙扫描仪可以轻松找到这些设备。在扫描仪中,我们可以看到Jive和Max以及详细信息。Jive宣布其型号名称,使其易于识别。同样,其信号功率为-69 dBm。当扫描仪接近设备时,此功率级别将增加,从而可以找到其所有者。

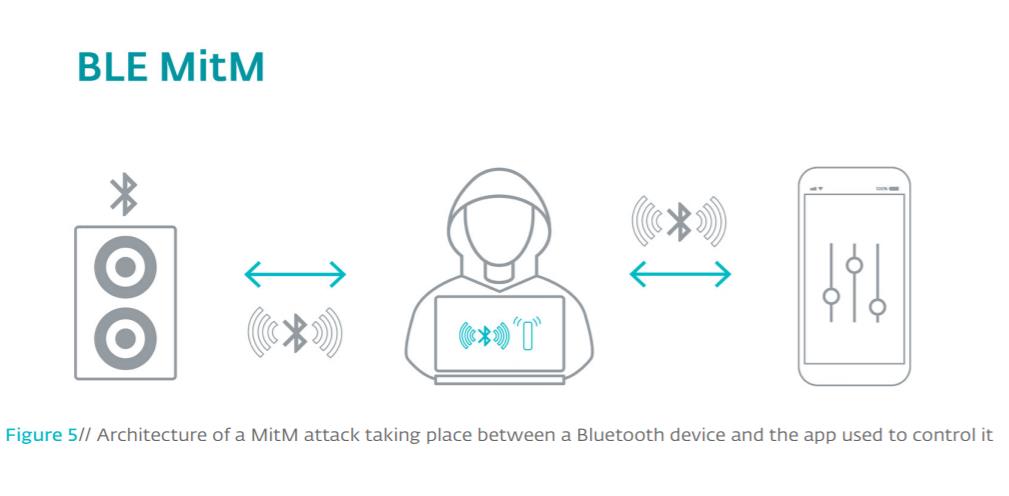

Jive和Max都使用“ Just Works”方法进行配对,这是所有BLE配对方法中安全性最低的方法。在这种方法中,将设备在配对第二阶段使用的临时密钥设置为0,然后设备将在此基础上生成短期密钥的值。此方法对中间人(MitM)攻击广泛开放,因为任何设备都可以使用0作为临时密钥进行连接。实际上,这意味着Jive和Max会自动与任何要求他们这样做的手机,平板电脑或计算机绑定,而无需执行任何验证或身份验证。

在以下概念验证中,BtleJuice框架和两个BLE加密狗用于在用户和Jive之间复制MitM攻击。在这种模拟情况下,攻击者首先控制Jive,由于缺少身份验证,该Jive可以直接连接到该Jive,然后宣布一个虚拟Jive设备,该设备是根据原始Jive宣布的信息进行设置的。接下来,当用户决定连接到玩具时,用户的设备实际上将连接到攻击者宣传的假设备。然后,攻击者可以通过BtleJuice Web界面捕获用户发送给玩具的所有数据包,从而获得有关使用模式,振动强度等的信息。攻击者还可以编辑截获的命令,更改振动模式或强度,或生成自己的命令并将其发送给玩具,对于Jive设备,由于存在这样的事实,即增加了这些风险,因为它是可穿戴设备,旨在使用户能够在白天,餐馆,聚会,酒店或任何其他公共场所随身携带该设备地点。

通过令牌的强行进行Lovense远程控制

Lovense应用程序的远程控制功能选项列表包括生成https://api2.lovense.com/c/ 格式的URL的选项,其中是四个字母数字字符的组合。这使远程用户只需在其浏览器中输入URL即可控制设备。

出乎意料的是,对于这样的短令牌,其可能的组合相对较少(下载量超过一百万的应用中有1,679,616个可能的令牌),服务器没有针对暴力攻击的保护措施。

当使用不存在的令牌进行查询时,服务器将重定向到/ redirect并返回JSON消息{“ result”:true,“ code”:404,“ message”:“找不到页面”}}。但是,如果令牌有效,则服务器将重定向到格式为https:// [apps | api2] .lovense.com / app / ws / play / 的另一个URL,而该URL又将重定向到https:// [apps | api2] .lovense.com / app / ws2 / play / ,其中是会话ID:类似于MD5的字符串,用于标识用户以及为其创建设备的ID。令牌在其时限(大约30分钟)内到期,或者在经历了整个重定向过程之后访问了最终URL时,该令牌就会过期。但是,一些令牌在半小时结束后仍保持活动状态,即使是几天也是如此。

由于可以根据服务器的响应来区分有效令牌,活动令牌和过期令牌,因此我们创建了一个概念证明,可以通过蛮力找到有效令牌。在视频中,我们首先列出了数十个令牌:我们使用设备创建了其中一些令牌,然后添加了其他随机令牌。我们的设备生成的大多数令牌已经过期,但其中一个仍处于活动状态。然后,我们编写了一个简单的Python脚本,并将其用于这组标记。当此脚本找到有效的令牌时,它将在浏览器中打开最终URL,并借助我们为此目的设计的Chrome扩展程序来检查会话是否已过期。如果发现会话处于活动状态,它将通过Telegram机器人将消息发送到指定的帐户,并向其通知找到的新控制面板。

与供应商一起,我们能够确认可以使用蛮力从随机用户那里找到代币。这是一个非常严重的漏洞,因为它使攻击者可以在未经用户同意或不知情的情况下,轻松地对希望通过活动令牌进行连接的设备进行远程劫持。

其他隐私问题

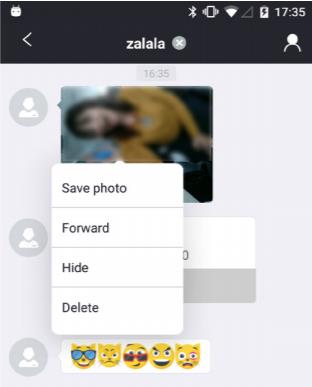

关于控制这些玩具的应用程序(Lovense Remote和We-Connect),发现了一些有争议的设计选择,这些选择可能会威胁到用户的隐私。这可能是非常危险的,因为许多用户通过在线共享令牌来授予对设备的控制权,以使陌生人完整,这是个人喜好或作为“ cam girl / boy”服务的一部分。

在Lovense Remote中,没有端到端加密,没有禁用屏幕截图,聊天中的“删除”选项实际上并未删除远程电话中的消息,并且用户可以在没有警告的情况下下载和转发其他人的内容被发送到内容创建者。同样,每个电子邮件地址在每次聊天涉及的所有电话之间共享,并以纯文本格式存储在许多位置,例如共享的首选项文件wear_share_data.xml。因此,恶意用户可以找到与任何给定用户名关联的电子邮件地址,反之亦然。

最后,Lovense Remote不会为固件更新实现证书固定。并且由于解密密钥存储在应用程序的代码中,因此攻击者创建脚本来拦截数据包并将受害者重定向到攻击者的恶意URL以下载伪造的固件升级将相对简单。

在We-Connect应用程序中,敏感元数据没有在发送之前从文件中剥离,这意味着用户在与其他用户进行性爱时可能会无意间发送有关其设备及其确切地理位置的信息。最后,通过使用不良的USB(概念证明),可以很容易地强制使用四位数的PIN来访问应用程序。

总结

智能情趣玩具已经逐渐被大众接受,在95后年轻群体,甚至是一种时尚潮流,已经成为“两性健康”产业的重要组成部分。

具有VR(虚拟现实)功能的情趣玩具,以及由人工智能驱动的情爱机器人娃娃这两个领域发展迅速,情趣娃娃具有摄像,语音,甚至基于人工智能技术的对话功能。

可以说智能情趣玩具的时代才刚刚开始。

与其他任何物联网设备一样,没有100%的安全解决方案。

其实用户的安全意识对于数据保护至关重要,因此,教育消费者情趣玩具相关的安全知识和隐私风险成为当务之急。

对于开发人员而言,牺牲部分系统安全性,而加快开发速度,节约研发成本已达到提高产品市场竞争力的选择是一定不可取的。

编辑推荐

- 万博体育app官网

- 万博体育app彩票靠谱

- 2025香港亚洲成人博览AsiaAdultExpo展后报道

- 2025柏林国际成人展圆满落幕,创新趋势引爆全场

- 2025广州国际性文化博览会圆满闭幕,引领情趣风潮!

- 比利时举办情趣玩具寻宝活动:一场颂扬情爱与健康的别样庆典

- 新万博赢钱技巧

- 李宏·说:未来的情趣器具陪伴

- 说唱歌手“侃爷”希望以妻子身体为原型推出情趣玩具

- 美国情趣用品商家积极应对特朗普关税贸易战,守住初心不断向前

相关资讯

- 1月 2026拉斯维加斯成人展

- 3月 2026巴西成人展

- 4月 万博体育appios

- 4月 万博体育app客户端下载

- 5月 万博体育app卡的进不去

- 2026年5月27日(水)~29日(金) 2026日本情趣展

- 8月 2026亚洲成人博览_香港

- 9月 万博体育app

- 9月 2026阿姆斯特丹成人展

- 10月 2026德国柏林成人展

- 狗万取款密码忘了

- 新年首展2026美国拉斯维加斯成人展ANVShow精彩集锦(2)

- 新年首展2026美国拉斯维加斯成人展ANVShow精彩集锦

- manbetx官网手机登陆放假通知,恭祝各位老板新春大吉财源广进!

- 把搞颜色做成正经生意,Lovehoney在公司设立自我羞羞室

- 告别“心机”标签,拥抱标准未来:外用延时行业迈入规范化发展新纪元

- 情趣玩具、SM狂欢!性感电影《我想要你》激情炸场圣丹斯

- 狗万返水

- 万博体育app苹果版

- 狗万返水几十什么意思